Bài viết này mô tả cách định cấu hình IPsec và OpenVPN VPN Site-to-Site trên các mô hình UniFi gồm: UniFi Dream Machine (UDM) và UniFi Security Gateway (USG).

Lưu ý: cấu hình này chỉ áp dụng cho firmware mới nhất trên tất cả các model UDM và USG.

Định cấu hình thủ công IPsec VPN Site-to-Site

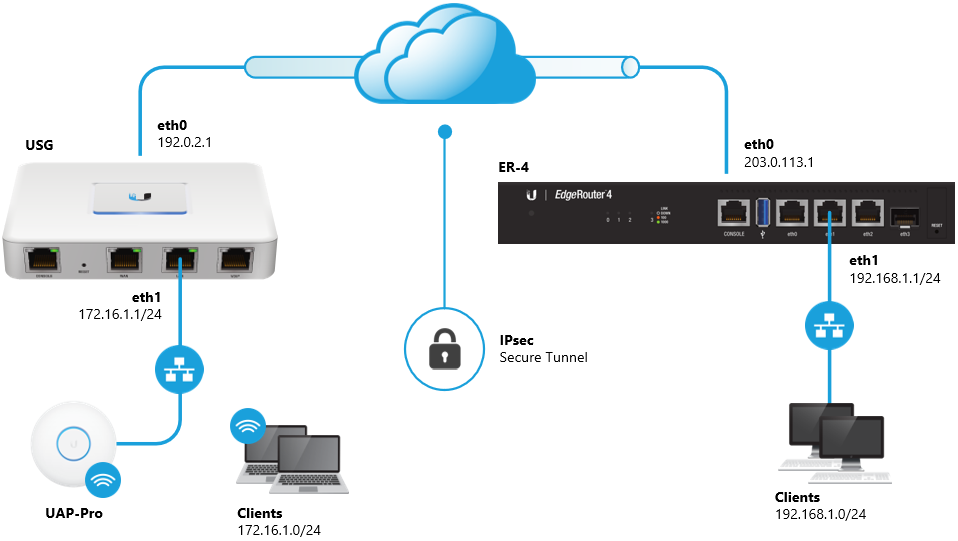

UniFi Manual IPsec VPN cho phép bạn kết nối hai vị trí để các máy chủ trên các mạng khác nhau có thể giao tiếp an toàn. VPN hỗ trợ nhiều phương pháp encryption/hashing mã hóa/băm) khác nhau và có thể được định cấu hình để sử dụng định tuyến động.

Truy cập ứng dụng web UniFi Network và làm theo các bước bên dưới để tạo VPN IPsec thủ công bằng Giao diện người dùng web mới hoặc Giao diện người dùng web cổ điển:

Đối với giao diện Web UI Manual IPsec VPN mới

- Mở ứng dụng UniFi Network.

- Điều hướng đến Settings → Networks và nhấp vào Add Networks.

- Đặt tên cho Network.

- Chọn VPN Site to Site và sử dụng Manual IPsec cho giao thức.

- Chọn một key bí mật.

- Chỉ định IP WAN bạn sẽ sử dụng. Lưu ý rằng cấu hình động (Dynamic Configuration) có thể bị phá vỡ khi nhận được hợp đồng thuê (lease) mới.

- Chọn các mạng con (subnet) mà bạn muốn định tuyến trên VPN.

- Nhập địa chỉ IP WAN của bộ định tuyến từ xa.

- Nhấp vào Add Network.

- Bây giờ bạn có thể định cấu hình trang web từ xa.

Đối với giao diện Web UI Manual IPsec VPN cổ điển

- Điều hướng đến phần Settings → Networks.

- Chọn Create New Network → Site-to-Site VPN và chọn Manual IPsec làm loại VPN.

- Điền vào các trường bên dưới và có thể sửa đổi nếu cần:

Name: <name> Purpose: Site-to-Site VPN VPN Type: Manual IPsec Enabled: Checked Remote Subnets: <network used at remote location> Route Distance: 30 interface: WAN Peer IP: <IP address of remote router> Local WAN IP: <IP address of WAN interface> Pre-Shared Key: <secret> IPsec Profile: Customized

Các tùy chọn nâng cao (Advanced Options)

Key Exchange Version: IKEv1 Encryption: AES-128 Hash: SHA1 DH Group: 14 PFS: Enabled ESP DH Group: 14 Dynamic Routing: Checked for Route-Based, unchecked for Policy-Based

- APPLY các thay đổi.

Định cấu hình VPN Site-to-Site của OpenVPN

UniFi OpenVPN Site-to-Site VPN cho phép bạn kết nối hai vị trí để các máy chủ trên các mạng khác nhau có thể giao tiếp an toàn. OpenVPN Site-to-Site VPN sử dụng key 512 ký tự để xác thực. Bạn có thể tự tạo key này hoặc để UDM/USG tạo key. Lưu ý là key phải khớp trên cả hai trang web và phải là một chuỗi liên tục không có ngắt dòng.

Định cấu hình VPN Site-to-Site của OpenVPN trên UDM

Truy cập UDM bằng SSH và chạy các lệnh dưới đây để tạo và hiển thị key. Sau đó, sao chép phần giữa BEGIN và END vào một tệp văn bản riêng biệt và xóa các dấu ngắt dòng.

openvpn –genkey –secret /tmp/ovpn

cat /tmp/ovpn

Định cấu hình VPN Site-to-Site của OpenVPN trên USG

Truy cập USG bằng SSH và chạy các lệnh dưới đây để tạo và hiển thị key. Sau đó, sao chép phần giữa BEGIN và END vào một tệp văn bản riêng biệt và xóa các dấu ngắt dòng.

generate vpn openvpn-key /tmp/ovpn

sudo cat /tmp/ovpn

Truy cập ứng dụng web UniFi Network và làm theo các bước bên dưới để tạo VPN Site-to-Site của OpenVPN bằng Giao diện người dùng web mới hoặc cổ điển:

Đối với giao diện Web UI Manual IPsec VPN mới

- Chọn Settings → Networks và nhấp vào Add Networks.

- Đặt tên cho Mạng.

- Chọn VPN Site to Site và chọn OpenVPN cho giao thức.

- Chọn một key bí mật có 512 ký tự chữ và số.

- Đặt một địa chỉ IP duy nhất cho đường hầm bảo mật (tunnel). Ví dụ: nếu mạng con (subnet network) của bạn là 192.168.1.xxx., bạn có thể chọn bất kỳ IP nào khả dụng trong phạm vi này, chẳng hạn như 192.168.1.18. Lưu ý rằng bạn sẽ cần sử dụng địa chỉ này ở trang web từ xa.

- Chọn tất cả các mạng con mong muốn được định tuyến qua VPN.

- Nhập IP hoặc tên máy chủ của bộ định tuyến từ xa.

- Nhập IP và cổng port được sử dụng trong bước 6.

- Nhấp vào Add Network.

Đối với giao diện Web UI Manual IPsec VPN cổ điển

- Điều hướng đến phần Settings → Networks.

- Chọn Create New Network → Site-to-Site VPN và chọn Manual IPsec làm loại VPN.

- Điền vào các trường bên dưới và thực hiện sửa đổi nếu cần:

Name: <name> Purpose: Site-to-Site VPN VPN Type: OpenVPN Enabled: Checked Remote Subnets: <network used at remote location> Route Distance: 30 Remote Host: <IP address of remote router> Remote Address: <IP address of remote tunnel interface> Remote Port: <port used by remote OpenVPN process, 1194 by default> Local Address: <IP address of local tunnel interface, must be unique> Local Port: <port used by local OpenVPN process, 1194 by default> Shared Secret Key: <512 character key>

- APPLY các thay đổi.

Các câu hỏi thường gặp

Có cần tạo quy tắc tường lửa (fire rules) cho IPsec và OpenVPN VPN Site-to-Site theo cách thủ công không?

Các quy tắc tường lửa được tạo tự động để cho phép các mạng con đã xác định giao tiếp qua VPN do đó không cần thiết phải thêm các quy tắc tường lửa theo cách thủ công.

Sự khác biệt giữa Route-Based VPN dựa trên Dynamic Routing và Policy-Based VPN là gì?

Route-Based VPNs (đã chọn tùy chọn Định tuyến động) sử dụng giao diện đường hầm VTI và các tuyến tĩnh để gửi lưu lượng qua VPN. Mỗi ứng dụng ngang hàng VPN có thể chọn lưu lượng gửi qua VPN, ví dụ: một tuyến đến mạng 172.16.1.0/24 với hop tiếp theo sẽ được đặt thành giao diện đường hầm VTI.

Policy-Based VPNs (bỏ chọn tùy chọn Định tuyến động) không sử dụng bất kỳ giao diện nào và khớp theo các chính sách cụ thể để xác định lưu lượng nào được gửi qua VPN. Ví dụ: một chính sách có thể là một đường hầm giữa 192.168.1.0/24 (cục bộ) và 172.16.1.0/24 (từ xa). Mỗi VPN peer (VPN ngang hàng) cần đảm bảo rằng các chính sách và đường hầm khớp chính xác, nếu không, VPN sẽ không được thiết lập hoặc chỉ được kết nối một phần. Ví dụ: nếu UDM/USG sử dụng hai đường hầm:

Tunnel #1192.168.1.0/24 – 172.16.1.0/24Tunnel #2192.168.1.0/24 – 10.0.0.0/24

Sau đó, remote peer cần sử dụng:

Tunnel #1172.16.1.0/24 – 192.168.1.0/24Tunnel #210.0.0.0/24 – 192.168.1.0/24

Nếu remote peer sử dụng mạng con của đường hầm số 2 trong đường hầm số 1, thì chính sách này không khớp. Tương tự như vậy, nếu remote peer sử dụng 192.168.0.0/16 thay vì 192.168.1.0/24, thì chính sách cũng không khớp và VPN sẽ không được thiết lập. Lưu ý rằng không thể thêm các tuyến tĩnh để gửi thêm mạng con qua Policy-Based VPN. Thay vào đó, hãy sử dụng Route-Based VPN nếu chức năng này cần thiết. Loại VPN (Policy-Based hoặc Route-Based) cũng cần phải phù hợp giữa các peer. Ngoài ra, không thể sử dụng một bên là Route-Based và bên kia là Policy-Based.

Các loại VPN được UDM/USG hỗ trợ là gì?

Các loại VPN sau có sẵn trong ứng dụng UniFi Network:

- Manual IPsec: Tạo VPN IPsec Site-to-Site giữa hai vị trí có hoặc không có Dynamic Routing (Định tuyến động).

- OpenVPN: Tạo VPN Site-to-Site OpenVPN giữa hai địa điểm bằng cách sử dụngstatic routing (định tuyến tĩnh).

- Auto IPsec: VTI Tạo VPN IPsec Site-to-Site giữa hai trang web được quản lý bởi cùng một ứng dụng Network.

Lưu ý: Tùy chọn Auto IPsec VTI chỉ được hỗ trợ khi sử dụng các model USG.

Vừa rồi là các hướng dẫn về cách cấu hình VPN Site-to-Site cũng như các giải đáp cho một số câu hỏi phổ biến. Nếu có thắc mắc bạn có thể liên hệ hỗ trợ qua

Hỗ Trợ Kỹ Thuật: 028-7300-2222

Số máy lẻ (Ext): 89777 Hoặc 8654